En defensa de nuestros derechos y por la libertad en el mundo digital, FSFLA denuncia que los sistemas de Gestión Digital de Restricciones (DRM) son Deliberadamente Defectuosos.

Únete al equipo de Campaña de FSFLA Contra DRM y visita el sitio de DefectiveByDesign.

1- ¿Qué son los DRM?

2- ¿Dónde están?

3- ¿Quién los controla?

4- ¿Cómo afectan al Software Libre?

5- ¿Por qué los DRM son Deliberadamente Defectuosos?

6- ¿Qué derechos violan?

7- Declaración Universal de Derechos Humanos

8- Acciones en marcha

1- ¿Qué son los DRM?

Los DRM (Digital Restrictions Management systems o sistemas de Gestión Digital de Restricciones) son mecanismos técnicos de restricción al acceso y copia de obras publicadas en formatos digitales. Si bien sus impulsores los denominan "Gestión Digital de Derechos", cuando analizamos sus objetivos es evidente que sólo sirven para gestionar restricciones.

Quienes proponen estos sistemas argumentan que son necesarios para que los autores puedan controlar el respeto a su derecho de autor en el mundo digital.

Lo que no dicen, sin embargo, es que estas medidas pueden ser, y de hecho son usadas para restringir obras que no están bajo derecho de autor, o que las restricciones que los DRM imponen al público van mucho más allá de lo que el derecho de autor otorga. Callan también que la implementación de DRM no está al alcance de los autores, sino sólo de las grandes empresas editoriales, discográficas y productoras, sobre las que los autores en general carecen de control.

Existen diferentes mecanismos de DRM, diseñados por distintas empresas, pero en general todos tienen en común algunas características:

- detectan quién accede a cada obra, cuándo y bajo qué condiciones, y reportan esta información al proveedor de la obra;

- autorizan o deniegan de manera inapelable el acceso a la obra, de acuerdo a condiciones que pueden ser cambiadas unilateralmente por el proveedor de la obra;

- cuando autorizan el acceso, lo hacen bajo condiciones restrictivas que son fijadas unilateralmente por el proveedor de la obra, independientemente de los derechos que la ley otorgue al autor o al público.

Una característica particular de los DRM es que su implementación no se limita a lo técnico, sino que incursiona en lo legislativo: sus proponentes impulsan, con grandes campañas de lobby en el mundo entero, proyectos de ley que prohíben la producción, distribución y venta de dispositivos electrónicos a menos que estén equipados con DRM, y criminalizan cualquier esfuerzo de eludir los DRM, independientemente de si esta elusión implica una violación del derecho de autor o no.

2- ¿Dónde están?

Los DRM están siendo incluídos en todo tipo de dispositivos digitales, sin informar a quienes los compran respecto de sus consecuencias.

La infraestructura electrónica necesaria para implementar DRM es lo que parte de la industria vende bajo el tentador nombre de "Trusted Computing" (TC, o "Computación Confiable"), sugiriendo que un dispositivo equipado con esta tecnología es más confiable para el usuario. Basta con advertir que la única función útil de TC es proveer los cimientos para que el DRM pueda restringir al usuario de manera efectiva para darnos cuenta de que interpretar la sigla como "Treacherous Computing" (computación traicionera) es más fiel a la realidad.

En el mercado se ofrecen hoy muchos dispositivos equipados con circuitos electrónicos de computación traicionera, entre ellos evidentemente computadoras, pero también reproductores de DVD, reproductores de audio, teléfonos, televisores, radios, juguetes, contestadores automáticos, fotocopiadoras, impresoras, y muchos otros.

Según algunos proyectos de ley impulsados por parte de la industria, estará prohibido producir o comercializar cualquier dispositivo que tenga la capacidad de grabar o reproducir sonido, video, texto o cualquier otra forma de expresión, a menos que esté equipado con hardware adecuado para la implementación de DRM.

Aún antes de que la infraestructura de hardware sea omnipresente, como desean sus proponentes, existen muchos sistemas de DRM basados en software que, si bien no son lo suficientemente fuertes como para restringir efectivamente la copia, sí son lo suficientemente molestos como para complicarle la vida a las personas que quieren, por ejemplo, escuchar sus propios CDs en su propia computadora.

La mayoría de los programas privativos de reproducción de medios disponibles hoy incluyen formas bastante sofisticadas de DRM sin soporte en hardware.

3- ¿Quién los controla?

El nombre de "Computación Confiable" está evidentemente pensado para despertar la sensación de que estos sistemas nos permiten controlar mejor lo que nuestros dispositivos hacen.

Por cierto, si esto fuera así, cabe preguntarse cuál es el motivo de exigir que todos los dispositivos digitales estén equipados con esta tecnología, o de criminalizar su elusión.

Esta actitud demuestra que el verdadero objetivo es, precisamente, *quitar* a los usuarios el control sobre sus dispositivos, y transferirlo a terceros: el proveedor de software, la editorial, la discográfica, etc. Son ellos, y no el público ni los autores, quienes operan los servidores y cadenas de distribución y control que sostienen los sistemas de DRM.

En otras palabras: estos mecanismos, que permiten saber qué escuchamos, leemos, miramos y producimos, e incluso impedirlo, están bajo el control de extraños, que por su intermedio nos controlan a nosotros.

En la visión de quienes lo proponen, este control debe ser incluso más fuerte que la ley: si la elusión de DRM es delito, estas empresas se convierten de la noche a la mañana en legisladoras privadas, ya que pueden implementar restricciones y controles arbitrarios, completamente al margen de lo que la ley les permite, y demandar a quienes los eludan por el simple acto de intentar ejercer sus propios derechos.

Por ejemplo, en muchos países existe el derecho del público de hacer copias para uso privado, aunque las obras estén bajo derecho de autor. Pero si el usuario no puede hacer la copia sin eludir el sistema de DRM, que no se lo permite, la empresa que controla el DRM acaba de anular un derecho legítimo del usuario, ya que cualquier intento de ejercerlo lo convierte en un criminal.

Hay leyes de este tipo que ya están en efecto en varios países, en vitrud de la presión de las corporaciones de medios, y pese a la oposición de organizaciones de defensa de derechos del público, y de muchos autores.

Los ejemplos más prominentes son la DMCA (Digital Millenium Copyright Act) de los EEUU y la DADVSI (Droit d´Auteur et Droits Voisins Dans la Société de l´Information) de Francia. Los Tratados de Libre Comercio con los EEUU, como el ALCA, incluyen la exigencia de que los países firmantes adopten legislación de apoyo a los DRM como cláusula no negociable.

4- ¿Cómo afectan al Software Libre?

Las implementaciones de DRM y las legislaciones que los legitiman están en clara contradicción con los ideales del Software Libre.

Legislaciones como DMCA y DADVSI no sólo criminalizan a quienes eluden las medidas técnicas de protección, sino que además permiten a los proveedores de contenidos prohibir la escritura de programas que permitan leer esos materiales, atentando contra la libertad de expresión de los programadores de Software Libre.

Esto impide que quienes usamos Software Libre podamos contar legalmente con programas para acceder a contenidos digitales, aún cuando no hayamos violado ningún derecho de autor, negándonos nuestro derecho al libre acceso a la cultura.

Los proveedores nos imponen así qué software debemos usar si queremos acceder a sus contenidos.

El acceso a contenidos digitales sometidos a DRM usando programas modificados por el usuario es imposible, y por lo general exige el uso de sistemas operativos privativos, poniendo serias trabas a la producción y diseminación de Software Libre.

5- ¿Por qué los DRM son Deliberadamente Defectuosos?

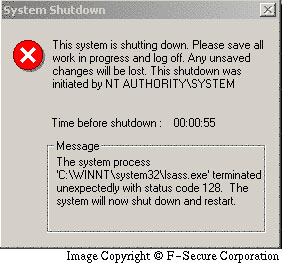

Cuando un dispositivo equipado con DRM no hace lo que el usuario desea, eso no se debe a un error, se debe a que ha sido deliberadamente diseñado para impedir que el usuario lo haga, imponiendo los deseos de los proveedores de las obras por encima de los derechos de los ciudadanos. Los defectos son parte del diseño, es decir, son Deliberadamente Defectuosos.

6- ¿Qué derechos violan?

Algunos de los derechos afectados por los DRM son:

- El derecho a leer y al libre acceso a la cultura

- los DRM permiten que un tercero conozca todo lo que vemos, escuchamos, leemos, y expresamos, y pueda monitorear, controlar e incluso impedir que lo hagamos.

- El derecho a la intimidad

- Para decidir si otorgan o no acceso a cada obra, estos sistemas necesitan vigilarnos. De esta forma, un tercero tendrá información sobre qué, cómo y cuándo leemos, oímos música, escuchamos radio, vemos películas y accedemos a cualquier contenido digital.

- El derecho a realizar copias en casos particulares

- Varias legislaciones de derechos de autor reconocen el derecho de las personas a confeccionar copias de las obras para uso privado. Esto incluye la posibilidad de realizar copias de respaldo, copias para acceder desde diferentes dispositivos e incluso copias para compartir con personas de nuestro entorno íntimo, siempre bajo la condición de que no medien transacciones comerciales. Estos derechos quedan obstruidos completamente con la implementación de DRM.

- La realización de obras derivadas

- La realización de obras derivadas es un proceso común en la creación cultural. Muchas obras son trabajos derivados de obras anteriores. Esto incluye traducciones, realización de remixes, y otras formas de expresión. Estas acciones básicas de la producción cultural se tornan imposibles frente a DRM.

- La crítica y el comentario público, incluyendo el derecho a la libre expresión, en particular por parte de periodistas

- Quienes trabajan en crítica literaria, cinematográfica, musical, e incluso política, utilizan el recurso de la cita para comentar las obras publicadas. El sistema de DRM impone trabas técnicas a esta posibilidad, con la consecuencia directa de poner cerrojos técnicos a la libertad de expresión.

- El "fair use" y las excepciones al copyright

- Esta expresión común para la jurisprudencia norteamericana es otra de las víctimas de la aplicación de DRM. En muchos casos, las leyes de derechos de autor fijan excepciones para el ámbito educativo o para personas con alguna discapacidad que necesiten realizar copias de obras para poder acceder a ellas (como las traducciones al Braille o la utilización de audio-libros). Estos recursos quedan eliminados con los sistemas de DRM.

- El dominio público

- Las restricciones técnicas de acceso no tienen fecha de vencimiento. Por tanto, cuando las obras entren al dominio público, las restricciones seguirán estando allí, vedando el acceso y la copia de materiales que legalmente podrían ser copiados. Otro tanto ocurre con obras que ya están en el dominio público y que se tornan inaccesibles para las personas cuando algún proveedor de contenidos las distribuye bajo un sistema de DRM.

- La presunción de inocencia

- Las medidas técnicas de restricción de acceso y copia declaran a la ciudadanía culpable antes de que se pruebe lo contrario, privándola de una serie de derechos en forma preventiva, sin que se haya cometido ningún delito.

- El derecho a experimentar

- El desarrollo y utilización de mecanismos para eludir los DRM se convierte en un crimen aún cuando se realice para fines de investigación o para acceder a un contenido que se ha adquirido legalmente, incluso cuando no se viole ningún derecho de autor.

7- Declaración Universal de Derechos Humanos

Artículo 8

Toda persona tiene derecho a un recurso efectivo ante los tribunales nacionales competentes, que la ampare contra actos que violen sus derechos fundamentales reconocidos por la constitución o por la ley.

Artículo 11

1. Toda persona acusada de delito tiene derecho a que se presuma su inocencia mientras no se pruebe su culpabilidad, conforme a la ley y en juicio público en el que se le hayan asegurado todas las garantías necesarias para su defensa.

Artículo 12

Nadie será objeto de injerencias arbitrarias en su vida privada, su familia, su domicilio o su correspondencia, ni de ataques a su honra o a su reputación. Toda persona tiene derecho a la protección de la ley contra tales injerencias o ataques.

Artículo 19

Todo individuo tiene derecho a la libertad de opinión y de expresión; este derecho incluye el de no ser molestado a causa de sus opiniones, el de investigar y recibir informaciones y opiniones, y el de difundirlas, sin limitación de fronteras, por cualquier medio de expresión.

Artículo 27

1. Toda persona tiene derecho a tomar parte libremente en la vida cultural de la comunidad, a gozar de las artes y a participar en el progreso científico y en los beneficios que de él resulten.

8- Acciones en marcha

La Free Software Foundation inició la campaña Defective By Design para denunciar públicamente la amenaza de los DRM. Únete a la campaña visitando http://defectivebydesign.org/

También está en linea la carta "Et Tu Bono", con la que los activistas que defendemos la libertad en el mundo digital intentaremos involucrar a Bono Vox de U2 en la lucha pública contra los DRM. Firma la petición en http://defectivebydesign.org/petition/bonopetition

En América Latina tenemos mucho trabajo por hacer en relación a DRM. Súmate a nuestro equipo de campaña en América Latina.

Recursos de campaña y trabajo en marcha en nuestro wiki de Campaña Anti-DRM en América Latina.

Debian proporciona un sistema operativo maduro y estable. Muy configurable. Ubuntu se basa en esta distribución. El proyecto Debian comenzó en el año 1993, evolucionando gracias a las aportaciones de usuarios y desarrolladores. Es recomendable tener ciertos conocimientos antes de lanzarse a utilizar Debian.

Debian proporciona un sistema operativo maduro y estable. Muy configurable. Ubuntu se basa en esta distribución. El proyecto Debian comenzó en el año 1993, evolucionando gracias a las aportaciones de usuarios y desarrolladores. Es recomendable tener ciertos conocimientos antes de lanzarse a utilizar Debian. Fedora, una distribución general de buena calidad y facil de instalar. Incluye lo último en software libre y código abierto.

Fedora, una distribución general de buena calidad y facil de instalar. Incluye lo último en software libre y código abierto. Mandriva da mucha importancia a la facilidad de uso. Esta enfocada principalmente a usuarios novatos o de nivel medio. Incluye el software más nuevo, lo cual puede hacer que en ocasiones sea algo inestable. Es el precio a pagar por tener lo último. Ha perdido algo de popularidad debido a la llegada de Ubuntu, que se enfoca al mismo tipo de usuarios.

Mandriva da mucha importancia a la facilidad de uso. Esta enfocada principalmente a usuarios novatos o de nivel medio. Incluye el software más nuevo, lo cual puede hacer que en ocasiones sea algo inestable. Es el precio a pagar por tener lo último. Ha perdido algo de popularidad debido a la llegada de Ubuntu, que se enfoca al mismo tipo de usuarios.